vos remarques sur cette page: contacter sportnature.net

Pour commencer: Quelques conseils, infos et liens: |

|

| http://www.service-public.fr/accueil/internet_ | Internet - Virus, pourriels, contrôle parental : comment se protéger |

| http://www.looknstop.com/Fr/index2.htm |

Le firewall personnel LooknStop arrête les pirates qui tentent de controler votre PC. Il protège vos informations personnelles face aux logiciels espions. |

| http://www.scanforfree.com/ | |

| http://www.secuser.com/antivirus/index.htm | En cas d'infection, ou simplement pour vérifier votre disque dur ou un fichier suspect, vous pouvez utiliser gratuitement un antivirus en ligne (cliquez sur le lien ou sur l'image ci-dessous). Mis à jour en permanence, il permet de détecter et d'éliminer la plupart des virus connus, y compris dans les fichiers compressés. incontournable ! |

| http://www.secuser.com/ | Le site web de référence pour être informé et lutter contre les virus, vous pouvez vous abonner à la lettre d'info sur les virus récents |

| Précédentes alertes virus | |

| http://www.secuser.com/hoax/ | Précédents faux virus et autres canulars |

| http://www.secuforum.com/fr.comp.securite.virus/ | Forum de discussion et d'entraide sur les virus informatiques |

| http://www.secuser.com/communiques/ | Derniers communiqués sécurité |

| http://www.secuser.com/actu/ | Dernières nouvelles de la sécurité informatique |

| http://www.symantec.fr | Site d'un éditeur d'anti-virus, utilitaires de désinfection |

| Liens vers le site du journal du net | Les virus les plus importants, tableau récapitulatif |

Antivirus Gratuits (en version familiale) |

|

| http://www.virustotal.com/ | anti virus en ligne gratuit |

| http://www.avast.com/ | un très bon antivirus |

| AVG anti-virus system (http://www.grisoft.com). | antivirus disponible gratuitement en téléchargement, usage individuel, interface basique, inscription en ligne avant install |

| si vous connaissez un autre antivirus gratuit de qualité faites le moi savoir: | |

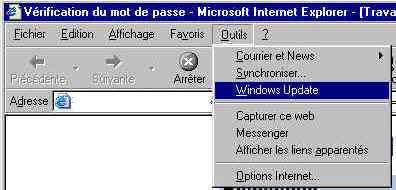

Si vous êtes sous Windows et éventuellement internet explorer, n'oubliez pas de mettre régulièrement à jours votre système (mises à jours de sécurité) sur le site de microsoft par Windows update |

|

| http://www.vcatch.com/ | vcatch antivirus plus ou moins gratuit en version de base, mais un peu énigmatique... qu'en pensez vous ? mailto:jpborel@sportnature.net?subject=Antivirus |

Antivirus : une bataille perdue d'avance ?

http://www.vnunet.fr/svm/actu/article.htm?numero=11292&date=2003-09-04

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T E 03/03/07

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Warezov.JX

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. SYSTEME(S) CONCERNE(S)

3. PREVENTION

4. DESINFECTION

5. AIDE ET DISCUSSION

6. FAIRE CONNAITRE SECUSER ALERTE

7. CONTACTER SECUSER.COM

8. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Warezov.JX est un virus qui se présente sous la forme d'un courriel en

anglais accompagné d'un fichier joint dont l'extension est .ZIP, en tentant

de se faire passer pour une mise à jour destinée à corriger une activité

malicieuse prétendument détectée sur l'ordinateur du destinataire.

http://www.secuser.com/alertes/2007/warezovjx.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est intriguant ou attrayant il ne faut

pas exécuter un fichier joint douteux sans avoir fait confirmer son envoi

par l'expéditeur puis l'avoir analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2007/warezovjx.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

5. AIDE ET DISCUSSION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Précédentes alertes virus

http://www.secuser.com/alertes/

Précédentes fausses alertes virus (canulars)

http://www.secuser.com/hoax/

Antivirus gratuit en ligne

http://www.secuser.com/antivirus/gratuit/

Identifier les fausses alertes virus et sécurité

http://www.secuser.com/antihoax/gratuit/

Derniers communiqués sécurité

http://www.secuser.com/communiques/

Dernières nouvelles de la sécurité informatique

http://www.secuser.com/actu/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

6. FAIRE CONNAITRE SECUSER ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Si vous pensez que cette lettre peut rendre service à un proche,

vous pouvez l'inviter à s'abonner ou à découvrir le site Secuser.com.

http://www.secuser.com/services/invitation/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 19/01/04

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Bagle

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. SYSTEME(S) CONCERNE(S)

3. PREVENTION

4. DESINFECTION

5. AIDE ET DISCUSSION

6. FAIRE CONNAITRE SECUSER ALERT

7. CONTACTER SECUSER.COM

8. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Bagle est un virus qui se propage par email. Il se présente sous

la forme d'un message dont le titre est "Hi" et qui comporte un

fichier joint dont le nom est aléatoire, avec une extension en .EXE

et dont l'icône est celle de la calculatrice Windows. Si ce fichier

joint est exécuté, la véritable calculatrice apparaît mais le virus

s'envoie aux adresses présentes dans le carnet d'adresses Windows

ainsi que divers autres fichiers, puis tente de se connecter à

plusieurs sites web dont les adresses sont pré-programmées.

http://www.secuser.com/alertes/2004/bagle.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2004/bagle.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 13/01/04

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilité MDAC dans

Windows 2000, XP et 2003 Server

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une vulnérabilité de niveau important a été découverte dans MDAC (Microsoft

Data Access Components) versions 2.5, 2.6, 2.7 et 2.8. Cette vulnérabilité

peut permettre à une personne malveillante d'exécuter le code de son choix

sur l'ordinateur de sa victime sous Windows 2000, XP ou 2003 Server.

http://www.secuser.com/communiques/2004/040113_mdac.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Microsoft Windows 2000

Microsoft SQL Server 2000

Microsoft Windows XP

Microsoft Windows Server 2003

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer immédiatement le correctif

correspondant à la version de leur logiciel via le service WindowsUpdate

(en français) ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2004/040113_mdac.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. AIDE ET DISCUSSION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Détail de l'alerte sur le site de l'éditeur

http://www.microsoft.com/technet/security/bulletin/MS04-003.asp

Anciens communiqués sécurité

http://www.secuser.com/communiques/

Forum de discussion et d'entraide sur la sécurité informatique

http://www.secuforum.com/fr.comp.securite/

Déterminer le numéro de version d'un logiciel

http://www.secuser.com/glossaire/n.htm#Numero_version

Identifier les fausses alertes sécurité et virus

http://www.secuser.com/outils/antihoax.htm

Dernières nouvelles de la sécurité informatique

http://www.secuser.com/actu/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

5. FAIRE CONNAITRE SECUSER ALERT

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Si vous pensez que cette lettre et ses services gratuits peuvent être

utiles à un(e) ami(e) ou un collègue, vous pouvez l'inviter à s'abonner ou

à découvrir le site Secuser.com.

http://www.secuser.com/services/invitation/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 22/12/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Sober.C

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. SYSTEME(S) CONCERNE(S)

3. PREVENTION

4. DESINFECTION

5. AIDE ET DISCUSSION

6. FAIRE CONNAITRE SECUSER ALERT

7. CONTACTER SECUSER.COM

8. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Sober.C est un virus qui se propage par email. Il se présente sous

la forme d'un message dont le titre est aléatoire et dont le fichier

joint comporte une extension en .BAT, .COM, .CMD, .EXE, .PIF ou .SCR,

en tentant notamment de se faire passer pour une alerte virus ou

pour une mise en garde suite à la découverte de fichiers illégaux

sur l'ordinateur de la victime. Si le fichier joint est exécuté, le

virus s'envoie aux correspondants présents dans le carnet d'adresses

Windows, ainsi qu'aux adresses collectées dans divers autres fichiers.

http://www.secuser.com/alertes/2003/soberc.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

Windows 2003

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/soberc.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 14/11/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Mimail.I

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. SYSTEME(S) CONCERNE(S)

3. PREVENTION

4. DESINFECTION

5. AIDE ET DISCUSSION

6. FAIRE CONNAITRE SECUSER ALERT

7. CONTACTER SECUSER.COM

8. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mimail.I est un virus qui se propage par email. Il se présente sous la forme

d'un message dont le titre est "YOUR PAYPAL.COM ACCOUNT EXPIRES", accompagné

d'un fichier joint www.paypal.com.scr ou paypal.asp.scr, en se faisant passer

pour un message de la société de paiement en ligne Paypal. Si le fichier est

exécuté, le virus tente de récupérer les informations bancaires de sa victime

pour les envoyer à plusieurs adresses email, puis s'envoie aux correspondants

dont l'adresse est présente dans divers fichiers de l'ordinateur infecté.

http://www.secuser.com/alertes/2003/mimaili.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/mimaili.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 12/11/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités critiques dans Microsoft

Word, Excel et Works Suite

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Deux vulnérabilités de niveau critique ont été découvertes dans les

logiciels Word, Excel et Works Suite. Ces vulnérabilités peuvent permettre

à une personne malveillante ou à un virus d'exécuter le code de son choix

sur l'ordinateur de sa victime à l'ouverture d'un document Word piégé, ou à

une macro hostile de s'exécuter automatiquement à l'ouverture d'un document

Excel en outrepassant le dispositif destiné à en sécuriser l'exécution.

http://www.secuser.com/communiques/2003/031112_wordex.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Word 97

Word 98 (J)

Word 2000

Word 2002

Excel 97

Excel 2000

Excel 2002

Works Suite 2001

Works Suite 2002

Works Suite 2003

Works Suite 2004

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer immédiatement les correctifs

correspondants à la version de leurs logiciels via le service OfficeUpdate

(en français) ou en téléchargeant les correctifs sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#officeupdate

http://www.secuser.com/communiques/2003/031112_wordex.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 12/11/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilité critique dans

Windows 2000 et XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une vulnérabilité de niveau critique a été découverte dans le service

Workstation de Windows 2000 et XP. Cette vulnérabilité peut permettre à

une personne malveillante ou à un virus d'exécuter à distance le code de

son choix sur l'ordinateur de sa victime. Les autres versions de Windows

ne sont pas concernées, de même que les utilisateurs de Windows XP ayant

déjà appliqué le correctif MS03-043 suite à notre alerte du 16/10/03.

http://www.secuser.com/communiques/2003/031112_vulnwin.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer immédiatement le correctif

correspondant à la version de leur logiciel via le service WindowsUpdate

(en français) ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/031112_vulnwin.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 12/11/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités critiques dans

Internet Explorer 5.01, 5.5 et 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs Internet

Explorer 5.01, 5.5 et 6.0. En plus des vulnérabilités déjà connues, ce patch

corrige trois nouvelles failles critiques ou importantes qui permettent à

une personne malveillante ou à un virus d'exécuter le code de son choix sur

l'ordinateur de sa victime via une page web ou un message HTML piégé.

http://www.secuser.com/communiques/2003/031112_patchie.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Internet Explorer 5.01

Internet Explorer 5.5

Internet Explorer 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer immédiatement le correctif

correspondant à la version de leur logiciel via le service WindowsUpdate

(en français) ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/031112_patchie.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 04/10/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités critiques dans

Internet Explorer 5.01, 5.5 et 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs Internet

Explorer 5.01, 5.5 et 6.0. En plus des vulnérabilités déjà connues, ce patch

corrige deux nouvelles failles de niveau critique qui permettent à une

personne malveillante ou à un virus d'exécuter le code de son choix sur

l'ordinateur de sa victime via une page web ou un message piégé au format

HTML, ainsi qu'une autre faille permettant l'exécution de code hostile via

Windows Media Player. Des sites web piégés ayant déjà été utilisés pour

infecter de nombreux internautes, la mise à jour est urgente et impérative.

http://www.secuser.com/communiques/2003/031004_patchie.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Internet Explorer 5.01

Internet Explorer 5.5

Internet Explorer 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible le correctif

correspondant à la version de leur logiciel par l'intermédiaire du service

WindowsUpdate ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/031004_patchie.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 18/09/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Swen.A

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. SYSTEME(S) CONCERNE(S)

3. PREVENTION

4. DESINFECTION

5. AIDE ET DISCUSSION

6. FAIRE CONNAITRE SECUSER ALERT

7. CONTACTER SECUSER.COM

8. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Swen.A est un virus qui se propage par email, IRC, KaZaA et via les dossiers

partagés. Il se présente sous la forme d'un message dont le titre et le nom

du fichier joint sont aléatoires, en se faisant passer pour un correctif de

sécurité de l'éditeur Microsoft. Si le fichier joint est exécuté, le virus

tente de désactiver les antivirus et firewalls personnels les plus courants,

s'envoie à tous les correspondants présents dans le carnet d'adresses Windows

et se copie sous divers noms aguicheurs dans le répertoire partagé via KaZaA.

http://www.secuser.com/alertes/2003/swen.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/swen.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 11/09/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Nouvelles vulnérabilités critiques dans le service

RPC de Windows 2000, XP, NT 4.0 et Server 2003

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Trois nouvelles vulnérabilités ont été découvertes dans l'implémentation

du protocole RPC (Remote Procedure Call) de Windows 2000, XP, NT 4.0 et

Server 2003. Deux de ces vulnérabilités sont de niveau critique et peuvent

permettre à une personne malveillante d'exécuter le code de son choix sur

l'ordinateur de sa victime. Ces failles pourraient également être

exploitées par de nouveaux virus semblables au virus Lovsan/Blaster afin

de contaminer les ordinateurs vulnérables dès leur connexion à Internet,

la mise à jour des machines concernées est donc urgente et impérative.

http://www.secuser.com/communiques/2003/030911_winrpc.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows NT 4.0

Windows NT 4.0 Terminal Server Edition

Windows 2000

Windows XP

Windows Server 2003

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible le correctif

correspondant à la version de leur logiciel par l'intermédiaire du service

WindowsUpdate ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/030911_winrpc.htm#correctif

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 04/09/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités multiples dans Word, Excel,

Access et autres logiciels Microsoft

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

2. LOGICIEL(S) AFFECTE(S)

3. CORRECTIF DISPONIBLE

4. AIDE ET DISCUSSION

5. FAIRE CONNAITRE SECUSER ALERT

6. CONTACTER SECUSER.COM

7. DESABONNEMENT ET CHANGEMENT D'ADRESSE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Plusieurs failles dont certaines de niveau critique ont été découvertes

dans des composants utilisés notamment par les logiciels Microsoft Office.

Les plus sérieuses peuvent permettre à une personne malveillante d'exécuter

le code de son choix sur l'ordinateur de sa victime via une présentation ou

un document piégé, ou à un virus macro de s'exécuter automatiquement à

l'ouverture d'un document en outrepassant le dispositif de sécurité.

http://www.secuser.com/communiques/2003/030904_vulnoffice.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Word 97

Word 98 (J)

Word 2000

Word 2002

Excel 97

Excel 2000

Excel 2002

PowerPoint 97

PowerPoint 2000

PowerPoint 2002

Access 97

Access 2000

Access 2002

Office 97

Office 2000

Office XP

FrontPage 2000

FrontPage 2002

Publisher 2000

Publisher 2002

Works Suite 2001

Works Suite 2002

Works Suite 2003

Project 2000

Project 2002

Visio 2000

Visio 2002

Business Solutions Great Plains 7.5

Business Solutions Dynamics 6.0

Business Solutions Dynamics 7.0

Business Solutions eEnterprise 6.0

Business Solutions eEnterprise 7.0

Business Solutions Solomon 4.5

Business Solutions Solomon 5.0

Business Solutions Solomon 5.5

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible les correctifs

correspondant à la version de leur logiciel par l'intermédiaire du service

OfficeUpdate ou en téléchargeant les correctifs sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#officeupdate

http://www.secuser.com/communiques/2003/030904_vulnoffice.htm#correctif

S E C U S E R A L E R T 24/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Dumaru.A

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Dumaru.A est un virus qui se propage par email. Il se présente sous la

forme d'un message prétendument envoyé par Microsoft dont le titre est "Use

this patch immediately !" accompagné d'un fichier PATCH.EXE, se faisant

passer pour un correctif à installer d'urgence afin de se protéger des

récents nouveaux virus. Si ce fichier est exécuté, le virus s'envoie aux

correspondants dont les adresses figurent dans le carnet d'adresses Windows

et divers autres fichiers, installe un cheval de Troie puis infecte

certains fichiers exécutables. Sa diffusion reste pour l'instant réduite,

mais ce virus est entré dans l'espace francophone et pourrait connaître un

pic de propagation ces prochains jours, sous l'effet combiné de la rentrée

de nombreux utilisateurs insouciants et de la sur-médiatisation des virus.

http://www.secuser.com/alertes/2003/dumaru.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/dumaru.htm#Desinfection

S E C U S E R A L E R T 21/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités critiques dans

Internet Explorer 5.01, 5.5 et 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs Internet

Explorer 5.01, 5.5 et 6.0. En plus de toutes les vulnérabilités connues, ce

patch corrige notamment deux nouvelles failles qui permettent à une personne

malveillante ou à un virus d'exécuter le code de son choix sur l'ordinateur

de sa victime, via une page web ou un message piégé au format HTML.

http://www.secuser.com/communiques/2003/030821_patchie.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Internet Explorer 5.01

Internet Explorer 5.5

Internet Explorer 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible le correctif

correspondant à la version de leur logiciel par l'intermédiaire du service

WindowsUpdate ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/030821_patchie.htm#correctif

S E C U S E R A L E R T 19/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Sobig.F

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Sobig.F est un virus qui se propage par email et via les dossiers partagés.

Il se présente sous la forme d'un message dont le titre est aléatoire et d'un

fichier joint dont l'extension est .PIF ou .SCR. Si ce fichier est exécuté,

le virus s'envoie aux correspondants présents dans le carnet d'adresses

Windows, ainsi qu'aux adresses email collectées dans les fichiers .DBX,

.HLP, .HTM ou .HTML de l'ordinateur infecté.

http://www.secuser.com/alertes/2003/sobigf.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/sobigf.htm#Desinfection

S E C U S E R A L E R T 11/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Nachi / Welchia

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Nachi est un second virus ciblant les ordinateurs vulnérables à la faille RPC

de Microsoft. Si une machine connectée à Internet n'est pas à jour dans ses

correctifs, Nachi l'infecte automatiquement à l'insu de l'utilisateur puis

scanne le réseau à la recherche de nouvelles machines vulnérables. Il est par

ailleurs programmé pour supprimer le virus Lovsan/Blaster.A si ce dernier se

trouve sur la machine infectée. Le nom du fichier infectant est DLLHOST.EXE,

mais il ne doit pas être confondu avec un fichier système de 5 Ko portant le

même nom et qui ne doit pas être supprimé. Les utilisateurs ayant appliqué le

correctif comblant la faille RPC ne sont pas concernés par cette alerte. Ceux

qui ne l'ont pas encore fait doivent mettre à jour d'urgence leur système en

suivant les recommandations ci-dessous intitulées "3. PREVENTION".

http://www.secuser.com/alertes/2003/nachi.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. En cas de

doute, les utilisateurs de Windows doivent également mettre à jour leur

système via le site de Microsoft ou le service WindowsUpdate pour corriger

la faille RPC exploitée par le virus pour s'exécuter automatiquement.

http://www.secuser.com/communiques/2003/030717_winrpc.htm

http://www.secuser.com/outils/index.htm#windowsupdate

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/nachi.htm#Desinfection

S E C U S E R A L E R T 11/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Lovsan

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Lovsan est le premier virus ciblant les ordinateurs vulnérables à la faille

RPC de Microsoft. Si une machine connectée à Internet n'est pas à jour dans

ses correctifs, Lovsan l'infecte via le port 135 TCP puis scanne le réseau à

la recherche de nouvelles machines vulnérables. Il est par ailleurs programmé

pour lancer une attaque par déni de service contre le site WindowsUpdate à

partir du 15/08/03, afin de tenter d'empêcher les retardataires de télécharger

le correctif nécessaire à leur système. Ce virus pourrait causer d'importantes

perturbations dans le fonctionnement d'Internet ces prochains jours, la mise à

jour des ordinateurs sous Windows NT, 2000 et XP est urgente et impérative.

http://www.secuser.com/alertes/2003/lovsan.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. En cas de

doute, les utilisateurs de Windows doivent également mettre à jour leur

système via le site de Microsoft ou le service WindowsUpdate pour corriger

la faille RPC exploitée par le virus pour s'exécuter automatiquement.

http://www.secuser.com/communiques/2003/030717_winrpc.htm

http://www.secuser.com/outils/index.htm#windowsupdate

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/lovsan.htm#Desinfection

S E C U S E R A L E R T 01/08/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Mimail.A

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mimail.A est un virus qui se propage par email. Il se présente sous la forme

d'un courrier électronique dont le titre est "your account ", accompagné d'un

fichier joint MESSAGE.ZIP qui contient un fichier MESSAGE.HTM. Si ce dernier

fichier est ouvert et que l'ordinateur n'est pas à jour dans ses correctifs de

sécurité, le virus se copie sur le disque sous le nom VIDEODRV.EXE puis

s'envoie à tous les correspondants présents dans le carnet d'adresses.

http://www.secuser.com/alertes/2003/mimail.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. En cas de

doute, les utilisateurs d'Internet Explorer doivent également mettre à jour

leur navigateur via le site de Microsoft ou le service WindowsUpdate pour

corriger la faille exploitée par le virus pour s'exécuter automatiquement.

http://www.microsoft.com/technet/security/bulletin/MS02-015.asp

http://www.secuser.com/outils/index.htm#windowsupdate

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/mimail.htm#Desinfection

S E C U S E R A L E R T 07/07/03

http://www.secuser.com

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Mylife.M

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mylife.M est un virus qui se propage par email. Il se présente sous la forme

d'un message dont le titre est "Old Shakira" ou "Fw: Julia Roberts",

accompagné d'un fichier joint en .SCR. Si ce fichier est exécuté, le virus

s'envoie à tous les correspondants présents dans le carnet d'adresses Outlook

et en fonction de l'heure tente de supprimer certains fichiers.

http://www.secuser.com/alertes/2003/mylifem.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/mylifem.htm#Desinfection

S E C U S E R A L E R T 25/06/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Sobig.E

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Sobig.E est un virus qui se propage par email et via les dossiers partagés.

Il se présente sous la forme d'un message dont le fichier joint

Your_details.zip contient un fichier Details.pif. Ce procédé permet au virus

de passer au travers des antivirus de messagerie configurés pour ne pas

inspecter les fichiers .ZIP. Si le fichier Details.pif est exécuté, le virus

s'envoie à tous les correspondants présents dans le carnet d'adresses Windows,

ainsi qu'aux adresses email collectées dans les fichiers .DBX, .HTM, .HTML,

.EML ou .TXT de l'ordinateur infecté.

http://www.secuser.com/alertes/2003/sobige.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/sobige.htm#Desinfection

S E C U S E R A L E R T 18/05/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Mankx

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Mankx est un virus qui se propage par email et via les dossiers partagés.

Il se présente sous la forme d'un message dont l'expéditeur est

prétendument support@microsoft.com, accompagné d'un fichier joint dont

l'extension est .PIF. Si ce fichier est exécuté, le virus s'envoie à tous

les correspondants présents dans le carnet d'adresses Windows, ainsi

qu'aux adresses email collectées dans divers fichiers de l'ordinateur.

http://www.secuser.com/alertes/2003/mankx.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. D'une

manière générale, même si son nom est attrayant il ne faut pas exécuter un

fichier joint sans l'avoir au préalable analysé avec un antivirus à jour.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/mankx.htm#Desinfection

Lovsan, le virus-ver qui exploite la dernière faille de Windows.

http://www.zdnet.fr/actualites/technologie/0,39020809,39115815,00.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 01/06/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Sobig.C

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Sobig.C est un virus qui se propage par email et via les dossiers partagés.

Il se présente sous la forme d'un message prétendument envoyé par

bill@microsoft.com et d'un fichier joint dont l'extension est .PIF ou .SCR.

Si ce fichier est exécuté, le virus s'envoie à tous les correspondants

présents dans le carnet d'adresses, ainsi qu'aux adresses email collectées

dans les fichiers .DBX, .HTM, .HTML, .EML ou .TXT de l'ordinateur infecté.

http://www.secuser.com/alertes/2003/sobigc.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/sobigc.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Lovgate est un virus qui se propage par email et via les dossiers

partagés. Il se présente sous la forme d'un message dont le titre et le

nom du fichier joint sont aléatoires. Si le fichier joint est exécuté, le

virus s'envoie en répondant aux nouveaux messages présents dans la boîte

de réception. En tant que backdoor, il permet également à une personne

malveillante de prendre le contrôle à distance de l'ordinateur infecté.

http://www.secuser.com/alertes/2003/lovgate.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/lovgate.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Gibe.B est un virus qui se propage par email, IRC, KaZaA et via les

dossiers partagés. Il se présente sous la forme d'un message dont le titre

et le nom du fichier joint sont aléatoires, en se faisant passer pour un

correctif de sécurité de l'éditeur Microsoft. Si le fichier joint est

exécuté, le virus s'envoie à tous les correspondants présents dans le

carnet d'adresses Windows et le cas échéant se copie sous divers noms

aguicheurs dans le répertoire mis en partage via KaZaA.

http://www.secuser.com/alertes/2003/gibeb.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/gibeb.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Fizzer.A est un virus qui se propage par email et via le réseau P2P KaZaA.

Il se présente sous la forme d'un message dont le titre et le nom du

fichier joint sont aléatoires. Si le fichier joint est exécuté, le virus

s'envoie à tous les correspondants présents dans le carnet d'adresses

Windows, désactive les antivirus les plus populaires, puis installe une

backdoor, un troyen de type keylogger ainsi qu'un outil permettant de

lancer une attaque DoS depuis l'ordinateur infecté.

http://www.secuser.com/alertes/2003/fizzer.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/fizzer.htm#Desinfection

S E C U S E R A L E R T 23/03/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Ganda.A

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Ganda.A est un virus qui se propage par email. Il se présente sous la

forme d'un message dont le titre et le nom du fichier joint sont

aléatoires, en se faisant passer pour un économiseur d'écran sur la guerre

en Irak ou d'autres sujets polémiques. Si le fichier joint est exécuté, le

virus s'envoie à toutes les adresses récupérées notamment dans le carnet

d'adresses et les pages web présentes sur le disque dur, modifie les

fichiers .EXE et .SCR, puis tente de désactiver certains antivirus et

firewalls personnels. Pour l'instant peu actif en Francophonie, Ganda.A

pourrait connaître un pic de propagation dans les prochains jours.

http://www.secuser.com/alertes/2003/ganda.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. SYSTEME(S) CONCERNE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows 95

Windows 98

Windows Me

Windows NT

Windows 2000

Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. PREVENTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent mettre à jour leur antivirus. En cas de

doute, les utilisateurs d'Internet Explorer doivent également mettre à jour

leur navigateur via le site de Microsoft ou le service WindowsUpdate pour

corriger la faille exploitée par le virus pour s'exécuter automatiquement.

http://www.microsoft.com/technet/security/bulletin/MS01-020.asp

http://www.secuser.com/outils/index.htm#windowsupdate

S E C U S E R A L E R T 10/04/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilité critique dans la Machine

Virtuelle Java de Microsoft

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une vulnérabilités critique a été découverte dans la Machine Virtuelle de

Microsoft, le composant qui permet d'exécuter les populaires applets Java.

Cette vulnérabilité peut permettre à une personne malveillante d'exécuter

le code de son choix sur l'ordinateur de sa victime via une page web ou un

mail HTML piégé. Toutes les versions de Windows sont concernées.

http://www.secuser.com/communiques/030410_msjvm.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Machine Virtuelle Microsoft (toutes versions)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible le correctif

correspondant à la version de leur logiciel par l'intermédiaire du service

WindowsUpdate ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/030410_msjvm.htm#correctif

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs

Internet Explorer 5.01, 5.5 et 6.0. En plus de toutes les vulnérabilités

connues pour chaque version du logiciel, ce patch corrige quatre nouvelles

failles dont trois de niveau critique qui permettent à une personne

malveillante de lire un fichier ou d'exécuter le code de son choix sur

l'ordinateur de sa victime via une page web ou un mail HTML piégé.

http://www.secuser.com/communiques/2003/030424_patchie.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Internet Explorer 5.01

Internet Explorer 5.5

Internet Explorer 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilité critique dans

Windows Media Player 7.1 et XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une vulnérabilité a été découverte dans Windows Media Player, le lecteur

multimédia installé par défaut dans les versions récentes de Windows.

Cette vulnérabilité peut permettre à une personne malveillante d'exécuter

le code de son choix sur l'ordinateur de sa victime en utilisant la

fonctionnalité de personnalisation de l'apparence et en faisant passer le

code hostile pour un "skin", via une page web ou un message HTML piégé.

http://www.secuser.com/communiques/2003/030508_mediap.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

2. LOGICIEL(S) AFFECTE(S)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Windows Media Player 7.1

Windows Media Player pour XP (version 8.0)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

3. CORRECTIF DISPONIBLE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs concernés doivent appliquer dès que possible le correctif

correspondant à la version de leur logiciel par l'intermédiaire du service

WindowsUpdate ou en téléchargeant le correctif sur le site de l'éditeur.

http://www.secuser.com/outils/index.htm#windowsupdate

http://www.secuser.com/communiques/2003/030508_mediap.htm#correctif

S E C U S E R A L E R T 06/02/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilités critiques dans

Internet Explorer 5.01, 5.5 et 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs Internet

Explorer 5.01, 5.5 et 6.0. En plus de toutes les vulnérabilités connues pour

chaque version du navigateur, ce patch corrige deux nouvelles failles qui

permettent à une personne malveillante de lire un fichier ou d'exécuter le

code de son choix sur l'ordinateur de sa victime via une page web piégée.

http://www.secuser.com/communiques/030206_patchie.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 11/01/03

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Sobig

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Sobig est un virus qui se propage par email et via les dossiers partagés. Il

se présente sous la forme d'un message dont le titre et le nom du fichier

joint sont aléatoires, et dont l'adresse d'expéditeur est en général

big@boss.com. Si le fichier joint est exécuté, le virus s'envoie

automatiquement à toutes les adresses email collectées sur le disque dur

puis tente d'installer un troyen. Moyennement actif en Francophonie, il

devrait connaître un pic de propagation en début de semaine.

http://www.secuser.com/alertes/2003/sobig.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/sobig.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 10/01/03

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Nouvelles variantes et utilitaire de désinfection

contre le virus Lirva/Naith

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. INFORMATIONS COMPLEMENTAIRES

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Comme annoncé le 7 janvier dernier, le virus Lirva connaît une propagation

importante. Il se propage par email, IRC, ICQ et KaZaA en se faisant passer

pour un patch de sécurité ou un fichier en rapport avec la chanteuse Avril

Lavigne. Une variante de ce virus connaît aussi une diffusion importante et

est capable de se propager accompagnée d'un fichier copié sur l'ordinateur

de sa victime. D'autres variantes étant susceptibles d'apparaître et de se

répandre rapidement, une vigilance particulière est recommandée car durant

les premières heures suivant son apparition une variante peut ne pas être

détectée même par un antivirus à jour dans ses définitions. En cas

d'infection ou en cas de doute, un utilitaire gratuit (Symantec) est

disponible pour rechercher et éliminer les principales variantes du virus.

http://www.secuser.com/alertes/2003/lirva.htm#Desinfection

Alerte, nouveau virus "Lirva" !

Le virus-ver "Lirva" est apparu sur Internet le 8 janvier 2003.

Ce ver se propage dans le monde et infecte des ordinateurs fonctionnant sous Microsoft Windows 95-98-2000-Me-XP-NT.

Description du virus

Lirva (alias Avril/Naith/Avron) est un virus qui se propage par la messagerie,

IRC, ICQ et le réseau d'échange peer-to-peer KaZaA.

Il se présente sous la forme d'un message dont le titre, le corps et le nom du fichier joint sont aléatoires mais dont le contenu laisse à penser qu'il s'agit d'un patch de sécurité ou d'un fichier multimédia en rapport avec la chanteuse Avril

Lavigne.

Dangerosité

Si le fichier joint à ce message est exécuté, le virus s'envoie automatiquement à tous les correspondants des carnets d'adresses et autres listes d'amis et désactive les antivirus et outils de sécurité les plus populaires.

Le virus exploite une faille des navigateurs Internet Explorer 5.01 et 5.5 pour s'exécuter automatiquement sans intervention de l'utilisateur à l'ouverture du message ou lors de son affichage dans la fenêtre de prévisualisation des logiciels Outlook ou Outlook Express.

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 07/01/03

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Naith

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Naith est un virus qui se propage par email et IRC. Il se présente sous la

forme d'un message dont le titre, le corps et le nom du fichier joint sont

aléatoires mais tendent à le faire passer pour un patch de sécurité ou un

fichier multimédia en rapport avec la chanteur Avril Lavigne. Si le fichier

joint est exécuté, le virus s'envoie automatiquement à tous les

correspondants et désactive les antivirus et outils de sécurité les plus

populaires. NB : tous les antivirus ne sont pas encore capable de détecter

ce virus. Leur mise à jour devrait toutefois être disponible rapidement.

http://www.secuser.com/alertes/2003/naith.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2003/naith.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 29/12/02

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Virus Yaha.K

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Yaha.K est un virus qui se propage par email et par messagerie instantanée

(MSN Messenger, .NET Messenger, Yahoo Pager). Il se présente sous la forme

d'un message dont le titre, le corps et le nom du fichier joint sont

aléatoires. Si le fichier joint est exécuté, le virus peut accomplir divers

actions perturbatrices mais non destructrices. Yaha.K est enfin capable de

désactiver les antivirus et firewalls personnels les plus populaires.

http://www.secuser.com/alertes/2002/yahak.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

4. DESINFECTION

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Les utilisateurs ne disposant pas d'un antivirus peuvent utiliser

gratuitement l'antivirus en ligne pour rechercher et éliminer le virus.

http://www.secuser.com/alertes/2002/yahak.htm#Desinfection

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 19/12/02

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Vulnérabilité critique dans

le shell de Windows XP

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

1. RESUME DE L'ALERTE

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une vulnérabilité critique a été découverte dans le shell de Windows XP, un

composant essentiel qui comprend notamment le Bureau Windows. Cette

vulnérabilité peut permettre à une personne malveillante d'exécuter le code

de son choix sur l'ordinateur de sa victime via un fichier audio .MP3 ou

.WMA corrompu : le simple survol de son icône avec le pointeur de la souris,

dans l'explorateur ou dans une page web, suffit à invoquer le code hostile.

http://www.secuser.com/communiques/021219_shellxp.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

MISE A JOUR CRITIQUE INTERNET EXPLORER 5.01, 5.5 ET 6.0

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Un nouveau correctif cumulatif est disponible pour les navigateurs Internet

Explorer 5.01, 5.5 et 6.0. En plus de toutes les vulnérabilités connues pour

chacune des versions du navigateur, ce patch corrige également six nouvelles

failles récemment découvertes, dont quatre sont de niveau critique. La

vulnérabilité la plus sérieuse permet à une personne malveillante d'exécuter

les commandes de son choix sur l'ordinateur de sa victime. Les utilisateurs

concernés doivent appliquer dès que possible le correctif correspondant à la

version de leur navigateur par l'intermédiaire du service WindowsUpdate ou

en téléchargeant le correctif sur le site de Microsoft.

http://www.secuser.com/communiques/020823_patchie.htm

http://www.secuser.com/outils/index.htm#windowsupdate

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

S E C U S E R A L E R T 01/10/02

http://www.secuser.com/

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Utilitaires de désinfection contre

les virus BugBear et Opaserv

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Comme précédemment annoncé, les virus BugBear et Opaserv connaissent

actuellement une propagation importante. En cas d'infection ou en cas de

doute, deux utilitaires gratuits sont désormais disponibles pour les

utilisateurs ne possédant pas d'antivirus. AntiBugBear (BitDefender) et

FixOpsrv (Symantec) permettent de rechercher et d'éliminer les virus

correspondants.

http://www.secuser.com/alertes/2002/bugbear.htm#Desinfection

http://www.secuser.com/alertes/2002/opaserv.htm#Desinfection

08/2002

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VULNERABILITES COMPOSANTS MICROSOFT OFFICE WEB (22/08/02)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Trois vulnérabilités ont été découvertes dans les composants Microsoft

Office Web 2000 et 2002, affectant les logiciels BackOffice Server, BizTalk

Server, Commerce Server, Internet Security and Acceleration Server, Money,

Office 2000, Office XP, Project, Project Server et Small Business Server.

Les composants Office Web (OWC) contiennent des contrôles ActiveX qui

permettent aux utilisateurs d'utiliser des fonctionnalités de la suite

Microsoft Office via un simple navigateur. Des erreurs d'implémentation dans

les méthodes ou fonctions Host(), LoadText() et Copy()/Paste() peuvent être

exploitées par une personne malveillante via un site web ou un mail piégé au

format HTML pour lui permettre d'exécuter les commandes de son choix sur

l'ordinateur de sa victime, pour accéder en lecture à n'importe quel fichier

situé sur le disque dur ou encore pour récupérer le contenu mis dans le

presse-papier lors du dernier copier/coller. Les utilisateurs des produits

concernés doivent appliquer dès que possible les correctifs correspondant à

leurs logiciels en les téléchargeant sur le site de l'éditeur.

http://www.secuser.com/communiques/020822_officeweb.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VULNERABILITES MACROMEDIA FLASH TOUTES VERSIONS (08/08/02)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Deux vulnérabilités ont été découvertes dans le lecteur Flash de Macromedia.

Elles concernent toutes les versions du logiciel : pour Unix et Windows,

pour Internet Explorer et Netscape. La première permet à une personne

malveillante d'exécuter le code de son choix sur l'ordinateur de sa victime

lors de la visualisation d'une animation piégée, dans une page web ou dans

un mail au format HTML. La deuxième permet à un administrateur de site web

malveillant d'accéder en lecture aux fichiers présents sur l'ordinateur de

sa victime lors de la visualisation d'une animation piégée. Selon l'éditeur

90% des utilisateurs possèdent le plug-in Flash, y compris sans le savoir.

C'est donc la quasi totalité des internautes qui est invitée à télécharger

la nouvelle version du lecteur dans les plus brefs délais.

http://www.secuser.com/communiques/020808_vulnflash.htm

08/2002

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VIRUS YAHA.E

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Yaha.E est un virus de mail qui se présente sous la forme d'un message dont

le titre, le corps et le nom du fichier attaché sont aléatoires. Si le

fichier joint est exécuté, le virus se copie dans la poubelle de Windows

avec l'attribut "fichier caché", modifie la base de registres pour

s'exécuter automatiquement dès qu'un fichier .EXE est exécuté, puis s'envoie

automatiquement à toutes les adresses email récupérées dans le carnet

d'adresses Windows, les logiciels MSN Messenger, Yahoo Pager et ICQ, ainsi

que dans tous les fichiers du disque dont l'extension comporte les lettres

ht. Yaha.E tente enfin de désactiver les principaux antivirus et logiciels

de sécurité existants (voir la fiche complète). Pour s'en préserver, il faut

mettre à jour son antivirus ou s'assurer que Windows est configuré pour

afficher les extensions de tous les fichiers et supprimer tout message

suspect dont le fichier joint comporte l'extension .SCR ou .BAT. Un

utilitaire de désinfection est disponible (BitDefender) pour rechercher et

éliminer le virus.

http://www.secuser.com/alertes/2002/yahae.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VIRUS VBSWG.AQ (= SHAKIRA)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VBSWG.AQ est un virus VBscript qui se propage via la messagerie Microsoft

Outlook et le logiciel de chat mIRC. De la même famille que le virus

AnnaKournikova, il concerne cette fois la jeune chanteuse américaine Shakira

: VBSWG.AQ se présente sous la forme d'un message dont le titre est

"Shakira's Pictures" et le fichier joint SHAKIRAPICS.JPG.VBS. Si ce

fichier

est exécuté, le virus s'envoie automatiquement à toutes les personnes

présentes dans le carnet d'adresses Outlook et tente de réécrire le fichier

de configuration de mIRC afin d'être envoyé à tous les participants lorsque

la victime entre dans une nouvelle discussion. Enfin, VBSWG.AQ remplace tous

les fichiers .VBS et .VBE éventuellement présents par une copie de lui-même,

puis affiche une boîte de dialogue avec le message "You have been infected

by the ShakiraPics Worm". Pour s'en préserver, il suffit de supprimer le

message infecté, sans ouvrir le fichier joint.

http://www.secuser.com/alertes/2002/vbswgaq.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VIRUS FRETHEM.E

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Frethem.E est un virus de mail qui se présente sous la forme d'un message

intitulé "Re: Your password!" accompagné des fichiers joints

PASSWORD.TXT et

DECRYPT-PASSWORD.EXE. Le virus s'exécute automatiquement à l'ouverture du

mail ou lors de son affichage dans la fenêtre de prévisualisation d'Outlook,

si l'application n'a pas été patchée contre une vulnérabilité MIME et

IFRAME

connue. Si le fichier DECRYPT-PASSWORD.EXE est exécuté, le virus s'envoie

automatiquement à toutes les adresses emails présentes dans le carnet

d'adresses Windows et dans les messages des dossiers Outlook Express (.DBX)

grâce à son propre serveur SMTP. Frethem.E n'est pas destructif, mais tente

de se connecter à plusieurs dizaines de sites web, probablement

publicitaires. Pour s'en préserver, il faut s'assurer être à jour dans ses

correctifs de sécurité et le cas échéant supprimer le mail à son arrivée

dans la boîte de réception sans ouvrir le fichier joint.

http://www.secuser.com/alertes/2002/fretheme.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VIRUS FRETHEM.K

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Frethem.K est un virus de mail qui se présente sous la forme d'un message

intitulé "Re: Your password!" accompagné des fichiers joints

PASSWORD.TXT et

DECRYPT-PASSWORD.EXE. Le virus s'exécute automatiquement à l'ouverture du

mail ou lors de son affichage dans la fenêtre de prévisualisation d'Outlook,

si l'application n'a pas été patchée contre une vulnérabilité MIME et

IFRAME

connue. Si le fichier DECRYPT-PASSWORD.EXE est exécuté, le virus se copie

dans le répertoire Windows sous le nom TASKBAR.EXE, puis il s'envoie

automatiquement à toutes les adresses emails présentes dans le carnet

d'adresses Windows ainsi que dans les fichiers .DBX, .MBX, .EML et .MDB

grâce à son propre serveur SMTP. Les caractéristiques de Frethem.K laissent

craindre une propagation massive.

http://www.secuser.com/alertes/2002/frethemk.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VIRUS FRETHEM.K (utilitaire de désinfection)

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Comme précédemment annoncé, le virus Frethem.K connaît actuellement une

diffusion massive. En cas d'infection ou en cas de doute, un utilitaire

gratuit est désormais disponible pour rechercher et éliminer le virus.

http://www.secuser.com/telechargement/AntiFrethem.exe

OU

Les utilisateurs d'Internet Explorer 5.01 ou 5.5 doivent auparavant

s'assurer avoir appliqué le correctif permettant de combler la faille

exploitée par le virus pour s'exécuter automatiquement.

http://www.secuser.com/outils/index.htm#windowsupdate

OU

http://www.microsoft.com/windows/ie/downloads/critical/q290108/default.asp

Ce virus n'est pas destructif, mais il est souvent impossible de prévenir

une personne infectée car Frethem.K peut s'envoyer avec l'adresse non pas de

la victime mais d'un contact trouvé sur l'ordinateur de celle-ci.

http://www.secuser.com/alertes/2002/frethemk.htm

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

VULNERABILITE GOPHER POUR MICROSOFT INTERNET EXPLORER

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

Une faille a été confirmée dans la gestion du vénérable protocole Gopher

par

Internet Explorer (toutes versions), mais aussi Proxy Server 2.0 et ISA

Server 2000. Dans le cas d'Internet Explorer, un tampon non vérifié pourrait

être utilisé par une personne malveillante pour exécuter le code de son

choix sur l'ordinateur de sa victime lors de la visualisation d'une page ou

d'un mail au format HTML se connectant à serveur Gopher contrôlé par

l'attaquant (URL de type gopher://). Un correctif est en cours de

développement. En attendant, les utilisateurs peuvent tenter d'inhiber le

protocole Gopher en suivant les indications de Online Solutions et doivent

veiller plus particulièrement à ne pas cliquer sur des liens douteux.